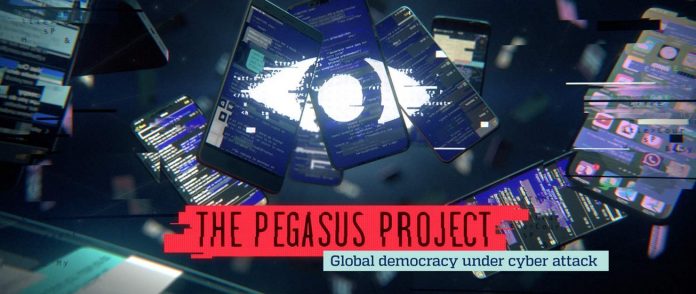

Aktivistët e të drejtave të njeriut, gazetarët dhe avokatët në të gjithë botën kanë qenë në shënjestër të qeverive autoritare, falë një programi kompjuterik izraelit që spiunon celularët e tyre. Hetimi është konfirmuar nga Guardian dhe 16 media të tjera, të cilat thanë se programi është krijuar për të lejuar qeveritë që të ndjekin terroristë dhe kriminelë.

Nuk ka asgjë të komplikuar në mënyrën se si Pegasus infekton telefonat. Sapo instalohet në telefon, Pegasus mund ta mbikëqyrë pajisjen gjatë gjithë kohës – mund të kopjojë mesazhet, të regjistrojë thirrjet, të marrë fotot apo të aktivizojë fshehurazi kamerën dhe mikrofonin. Potencialisht mund të përcaktojë se ku ndodhet një person, ku ka qenë dhe kë ka takuar.

Shumica e raporteve të medias mbi Pegasus kanë të bëjnë me kompromisin e pajisjeve Apple. Spyware infekton pajisjet Android gjithashtu, por nuk është aq efektiv pasi mbështetet në një teknikë rooting që nuk është 100% e besueshme.

Por ekziston një anekdotë e treguar nga Haaretz , e cila shpjegon se si Netanyahu ishte sponsori kryesor i kompanisë. Në fakt, artikulli ilustron korrelacionin e saktë midis udhëtimeve të ish-kryeministrit izraelit nëpër botë dhe blerjes e programit nga vendet e interesuara.

Sigurisht, të gjithë e bëjnë, sepse NSO nuk është e vetmja kompani që shet produkte të tilla por fakti që Pegasus u shit në regjime autoritare dhe shërbeu për të spiunuar gazetarët dhe figurat e opozitës tregon një anë të erret rreth operacioneve të tilla.

Gjeopolitika

Sipas Haartez, operacionet nuk ishin vetëm për qëllime tregtare, por gjithashtu kishin një vlerë “gjeopolitike”.

Në veçanti, softueri duket se i ka shërbyer marrëveshjes së Abrahamit me vendet e Gjirit, duke favorizuar një “rritje të tensioneve” midis Riadit dhe Teheranit, një zhvillim funksional për interesat e Izraelit.

Me pak fjalë, edhe nëse krijohen dhe menaxhohen nga individë privatë, NSO ka vepruar në koordinim me aparatet izraelite.

Luftërat e hapësirës kibernetike

NSO mohon akuzat duke thënë se është viktimë e një fushate të orkestruar. Ndërsa nuk mund të përjashtojmë skenarë të tjerë, të cilët mund të nxisin një luftë të fshehtë midis inteligjencës nga vende të ndryshme – tani që hapësira digjitale është bërë një fushë beteje midis piraterisë dhe spyware ekziston mundësia që ajo që po ndodh të jetë pjesë e një konflikti të fshehtë mes fuqive izraelite.

Mund të jetë një përplasje midis fuqisë dhjetë vjeçare të Netanyahut dhe qeverisë që e zëvendësoi atë, me lojëra që luhen në çdo nivel, gjithashtu duke përfshirë inteligjencën. Por këto janë hipoteza dhe vetëm hipoteza dhe sigurisht duke pasur parasysh rrjedhshmërinë e ngjarjes, nuk ka siguri në mjetet digjitale.

Nga ana tjetër, duhet të theksojmë se Amazon menjëherë ndaloi Nso ( Wired ), për sigurinë e kompanisë dhe punonjësve të tij. Ndërsa për njerëzit e thjeshtë, në këto kohëra të errëta, Pegasus, kali mitik me krahë, mbetet ende një simbol i lirisë, pavarësisht nga abuzimet në sulmet kibernetike.

Cilat janë sulmet me klikim zero?

Një sulm me klikim zero është një sulm kibernetik i largët i cili nuk kërkon ndërveprim nga objektivi për ta kompromentuar atë.

Ta themi thjesht, sulmet me klikim zero mund të ndodhin pa synuar klikimin në një faqe në internet me qëllim të keq ose në një aplikacion.

Sourajeet Majumder, një ekspert i sigurisë kibernetike, i tha “The Quint” se spyware Pegasus eliminon nevojën për gabime njerëzore për të kompromentuar një pajisje dhe përkundrazi mbështetet në defektet e softuerit ose harduerit për të fituar akses të plotë në një pajisje.

Si funksionojnë sulmet me klikim zero?

Sulmet kibernetike infektojnë pajisjen mobile të një objektivi përmes një forme të mashtrimit të inxhinierisë sociale, d.m.th. dërgimit të një lidhjeje me qëllim të keq në shënjestër, e cila kur klikohet mund ta bëjë pajisjen mobile të prekshme.

Por përpjekje të tilla mund të ngrenë dyshimet e viktimës dhe potencialisht të sigurojnë një mënyrë për të identifikuar autorin.

Prandaj, spyware Pegasus është krijuar posaçërisht për të anashkaluar nevojën e çdo taktike të inxhinierisë sociale. Këto sulme u japin “aktorëve të kërcënimit” aftësinë për të marrë një smartphone në kohë reale pa ndonjë ndërveprim me objektivin.

Metodat hap pas hapi të përdorura nga sulmuesit:

- Aktorët kërkojnë ndonjë dobësi që mund të shfrytëzohet në aplikacionin e disponueshëm në telefonin e synuar.

- Sulmuesi më pas krijon një të dhënë të veçantë, siç është një mesazh i fshehur ose skedar imazhi, për të injektuar kodin në pajisjen e synuar për të kompromentuar pajisjen.

- Me komprometimin e suksesshëm të pajisjes së synuar, mesazhi i përdorur për të shfrytëzuar pajisjen tani shkatërrohet në mënyrë që të mos ketë gjurmë të spyware.

Sulmet me klikim zero ndodhin vetëm kur një sulmues është në gjendje të marrë një pajisje në distancë pasi të ketë shfrytëzuar me sukses dobësitë në softuerin dhe harduerin e telefonit.

Për ta bërë të suksesshëm këtë lloj sulmi, një sulmues duhet të shfrytëzojë të metat në një pajisje, ndërsa mashtrimi i shtizës është një sulm inxhinierik social ku një haker dërgon një mesazh mashtrues i cili është krijuar për të mashtruar një viktimë në zbulimin e informacionit konfidencial ose për të infektuar pajisjen e tij një softuer me qëllim të keq.

Majumder vëren se dobësitë që mund të shfrytëzohen për sulme me klikim zero janë të rralla dhe kërkojnë shumë aftësi. Por këto sulme garantojnë sukses pothuajse 100%.

Cila pajisje është më e sigurt: Apple apo Android?

IOS i Apple është një sistem i mbyllur dhe nuk lëshon kodin e tij burimor për zhvilluesit e aplikacioneve, që do të thotë që pronarët nuk mund ta modifikojnë vetë kodin në telefonat e tyre. Kjo e bën të vështirë për hakerat të gjejnë dobësi në pajisjet me iOS.

Nga ana tjetër, Android mbështetet në një kod me burim të hapur, që do të thotë se pronarët dhe prodhuesit e këtyre pajisjeve e kanë më të lehtë me sistemin operativ i cili krijon dobësi në sigurinë e pajisjeve të tyre.

“Pajisjet Apple zakonisht konsiderohen më të sigurta, por duhet theksuar se nuk është e pamundur që kriminelët kibernetikë të sulmojnë iPhone ose iPad. Pronarët e pajisjeve Android dhe iOS duhet të jenë të vetëdijshëm për malware dhe viruse të mundshme dhe duhet të jenë të kujdesshëm kur të klikojnë ose të shkarkojnë ndonjë aplikacion jo të besueshëm, “shton Majumder.

Pegasus u zbulua për herë të parë në vitin 2016 dhe përdori metoda “phishing” (shtizë) për të infektuar një smartphone.

Por, pas tre vjetësh, në vitin 2019, WhatsApp fajësoi Pegasus për infektimin e më shumë se 1,400 telefonave përmes një thirrje të thjeshtë të humbur të WhatsApp. Kjo u bë duke përdorur cenueshmërinë e klikimit zero.

NSO Group po përdor servera të menaxhuar nga ofruesit e llogaritjes në re si Amazon Web Services për të ofruar Pegasus në telefona.

Shalev Hulio dhe Omri Levi, izraelitët që krijuan “Pegasus”

NSO, një kompani kontroverse izraelite spyware është në bisedime për të blerë Fifth Dimension (Dimensioni i Pestë), një start-up që ka zhvilluar teknologji për kryerjen e hetimeve policore, shkruan gazeta ekonomike “The Marker”.

Fifth Dimension drejtohet nga ish-shefi i Shtabit të Forcave të Mbrojtjes të Izraelit, gjenerali Benny Gantz. Sipas TheMarker, NSO po studion një blerje të mundshme për të ndihmuar në përmirësimin e reputacionit të saj duke u lidhur me disa nga figurat më të njohura të sigurisë të Izraelit.

NSO është një nga kompanitë më të mëdha të sigurisë kibernetike të Izraelit, me një staf prej 600 vetash dhe është futur në polemika pas akuzave se teknologjia e saj Pegasus për smartphone thuhet se është përdorur nga disa qeveri për të spiunuar kundër disidentëve dhe gazetarëve.

Organizata kanadeze për të drejtat e njeriut Citizens Lab thotë se NSO ka shitur platformën e saj në 45 vende, duke përfshirë Arabinë Saudite.

Fifth Dimension u krijua katër vjet më parë dhe numëron disa ish figura drejtuese tw mbrojtjes izraelite, duke përfshirë Gantz, i cili është kryetar, si dhe Ram Ben-Barak, një ish-nënkryetar i Mosadit.

Javën e kaluar, ish-punonjësi i zbulimit të SHBA, Edward Snowden tha se teknologjia e NSO ishte përdorur për të ndihmuar në ndjekjen e gazetarit disident të Arabisë Jamal Khashoggi i cili u vra në konsullatën saudite në Stamboll në tetor.

Sipas një raporti të Citizen Lab, spyware Pegasus i NSO-së ishte instaluar në telefonin e Omar Abdulaziz, një disident tjetër në mërgim saudit dhe një mik i Khashoggi’s. Abdulaziz pohon se telefoni i tij po monitorohej në atë kohë.

NSO iu përgjigj akuzave të tilla duke thënë: “Ne përdorim normal, NSO ndihmon në shpëtimin e mijëra njerëzve nga duart e terroristëve, baronëve të drogës, abuzuesve të fëmijëve, pedofilëve dhe të tjerëve”.

Pegasus bën të mundur kryerjen e mbikëqyrjes gati të pakufishme të individëve, duke përfshirë edhe marrjen e kontrollit të telefonave celularë. Aftësitë e tij përfshijnë mbledhjen e informacionit në lidhje me vendndodhjen e një telefoni, përgjimin në të, regjistrimin e bisedave që ndodhin afër një telefoni dhe fotografimin e atyre që ndodhen në afërsi të telefonit.